Научно-производственное объединение САУТ (ООО «НПО САУТ») стало первым клиентом, который приобрел модуль ProfileCenter компании «СёрчИнформ». Продукт позволяет на основе анализа текстов переписок получать информацию о ценностях, убеждениях сотрудников, определять криминальные наклонности в характере и составлять прогноз его поведения как в стандартных, так и критических ситуациях.

Показаны сообщения с ярлыком "Контур информационной безопасности". Показать все сообщения

Показаны сообщения с ярлыком "Контур информационной безопасности". Показать все сообщения

22 августа 2018

«СёрчИнформ» объявляет о первой продаже модуля ProfileCenter

Научно-производственное объединение САУТ (ООО «НПО САУТ») стало первым клиентом, который приобрел модуль ProfileCenter компании «СёрчИнформ». Продукт позволяет на основе анализа текстов переписок получать информацию о ценностях, убеждениях сотрудников, определять криминальные наклонности в характере и составлять прогноз его поведения как в стандартных, так и критических ситуациях.

15 августа 2018

Иркутский аэропорт вдвое увеличил объем внедрения «КИБ СёрчИнформ»

«Контур информационной безопасности СёрчИнформ» «Международный аэропорт Иркутск» впервые начал использовать в декабре 2014 года для защиты коммерческой тайны и персональных данных клиентов. А в 2018-м пришел к решению масштабировать DLP.

22 мая 2018

«КИБ СёрчИнформ» обеспечит информационную безопасность холдинга Setl Group

Многопрофильная инвестиционно-промышленная группа компаний выбрала DLP-систему «КИБ СёрчИнформ» для защиты деятельности, развернутой в России и за её пределами.

24 апреля 2018

«ЭР-Телеком» выбирает «КИБ СёрчИнформ» для защиты от утечек информации

Ведущий оператор телекоммуникационных

услуг в России «ЭР-Телеком Холдинг» обновил лицензии «Контура информационной

безопасности СёрчИнформ». Компания довольна многолетней стабильной работой DLP,

поэтому продолжает использовать систему для предотвращения утечек, сбоев в

работе ИТ-инфраструктуры и пресечения попыток несанкционированного доступа.

19 апреля 2018

«СёрчИнформ» объявила о коммерческом релизе модуля профайлинга

Компания «СёрчИнформ»,

российский разработчик инструментов защиты бизнеса от утечек данных и действий

инсайдеров, объявила о выпуске нового модуля «КИБ СерчИнформ ProfileCenter».

Это компонент DLP-системы,

который выполняет функции по составлению психологического портрета пользователя

и прогнозирования его поведения.

05 декабря 2013

В продолжение темы удаленной работы

Как правильно писали в комментариях, обойтись только организационными мерами в случае,

если вы действительно хотите быть уверены, что утечки информации не произойдет,

не удастся. Для этого лучше воспользоваться DLP-системой с поддержкой endpoint-модуля. Удаленный работник должен предоставить свой

компьютер службе безопасности компании, которая установит на него этот модуль. Далее

этот модуль сможет собирать информацию, передаваемую сотрудником, и отправлять

её на корпоративные сервера для анализа. В случае утечки данных можно будет

оперативно принять меры и минимизировать её возможные последствия. Впрочем, как

показывает практика, даже само наличие подобного модуля является серьезно

дисциплинирующим сотрудника факторов, поэтому с их использованием риск утечки

данных снижается до минимума.

Стоит отметить, что крайне важно запланировать наличие endpoint-модуля еще на этапе

выбора корпоративной DLP-системы,

поскольку далеко не все подобные решения имеют в наличие данную

функциональность. Кроме того, установка endpoint-модуля вовсе не отменяет необходимость руководства

удаленного сотрудника быть внимательным в выборе заданий для него.

Резюмируя всё сказанное выше, можно подытожить: удаленная

работа не будет помехой обеспечению информационной безопасности в вашей

компании. Если, конечно же, подойти к вопросу с умом и обеспечивать ИБ

системно. Единственным серьезным препятствием может стать отсутствие endpoint-модуля в корпоративной DLP-системе. Но если потребность в нем

велика, можно подумать и о внедрении другой DLP.

22 августа 2012

Зачем сотрудники пересылают запароленные архивы?

Сотрудник, пересылающий конфиденциальные корпоративные данные за пределы компании, с виду ничем не отличается от всех остальных сотрудников, честно выполняющих возложенные на них работодателем обязанности. Однако ряд действий, которые производит сотрудник, заставляют подозревать его в инсайдерской деятельности.

Одним из таких действий является пересылка защищенных с помощью пароля архивов. Вполне естественно, что некоторые документы по работе сотрудники пересылают внутри архивов, чтобы сэкономить время на отправку и не опасаться того, что адресат забудет сохранить на свой компьютер какой-то из отправленных ими файлов. Однако, в подавляющем большинстве организаций сотрудники не имеют совершенно никакой нужды в защите таких архивов с помощью пароля. Именно поэтому случаи, когда сотрудники все-таки пересылают защищенный с помощью пароля архив, должны автоматически быть интересны для отдела информационной безопасности компании.

Правда, стоит, конечно, отметить тот факт, что вовсе не обязательно в таких архивах будет содержаться конфиденциальная информация. Как показывает практика, многие сотрудники пересылают с их помощью собственные фотографии или видеофайлы, различные материалы непристойного содержания, и даже просто картинки с «приколами». Тем не менее, поскольку в автоматическом режиме совершенно невозможно узнать, находятся в запароленном архиве конфиденциальные документы или фотографии с корпоратива, на которых главный бухгалтер пляшет на столе, отделу информационной безопасности приходится расследовать каждый из случае пересылки документов в защищенных архивах отдельно. Кроме того, даже в том случае, когда пересылка запароленного архива не связана с утечкой информации, всё равно она свидетельствует о неэффективном использовании рабочего времени, что должно также стать поводом для санкций против пересылающего защищенный архив сотрудника.

Возникает закономерный вопрос, каким именно образом можно получить информацию о том, что сотрудники пересылают защищенные паролями архивы? Для этих целей организации применяют специальные программные продукты – средства мониторинга информационных потоков в компании. Одним из таких средств, хорошо зарекомендовавшим себя в организациях любого размера и формы собственности, является «Контур информационной безопасности SearchInform».

Для отслеживания пересылки защищенных архивов создается «алерт», который как раз и срабатывает при обнаружении подобного рода архива в общем потоке трафика. Специалист по информационной безопасности получит уведомление об обнаружении архива с паролем, пересылаемого по любому из возможных каналов, включая электронную почту, HTTP, FTP, протоколы мгновенного обмена сообщениями, Skype и т.д.

После обнаружения защищенного архива имеет смысл провести проверку на предмет передачи пароля по тому же или другому каналу передачи данных. Кроме того, будет полезно провести срез активностей пользователя, отправившего подозрительный архив, с целью выявления других инцидентов с его участием. Если сотрудник занимается инсайдерской деятельностью, без сомнения, очень скоро это выяснится по его разговорам и переписке.

Р. Идов,

аналитик компании SearchInform

20 июня 2012

На заметку ИТ-компаниям: DLP против эксплойтов

Эксплойтами в последнее время торгуют не только сторонние специалисты по ИБ, которые их выявляют в чужих продуктах, но и сами разработчики этих продуктов. Учитывая, что цены на уязвимости "нулевого дня" доходят до нескольких сотен тысяч долларов, прибавка к зарплате рядового программиста получается вовсе не рядовая.

Подробнее о проблеме можно почитать здесь. Но ситуация для ИТ-компаний, в общем-то, не самая приятная. Спецслужбы за бешеные деньги скупают уязвимости, и популярный софт может в обозримом будущем стать фигурантом какого-нибудь неприятнейшего шпионского скандала. И, самое неприятное, исправить уязвимость заранее и обезопасить себя от репутационных потерь практически невозможно, потому что программисты специально продают эту информацию спецслужбам.

Что делать? Правильно, поможет DLP. Достаточно просто с помощью того же "Контура информационной безопасности" отследить факт передачи кому-либо за пределами разрабатывающей тот или иной софт компании информации о содержащихся в указанном софте уязвимостях. Опять-таки, если сильно захочется заработать, то сделать это уже сможет сама компания, а не злостный инсайдер:) Но, думаю, большинству компаний важнее риски для своей репутации, которые они смогут подобным образом заметно уменьшить.

Кстати, что интересно, но ИТ-компании не очень-то активно используют DLP-системы (во всяком случае, по моим наблюдениям). Дескать, программисты не одобрят и разбегутся. А напрасно - не мешало бы проверять этих изнеженных работников клавиатуры, привыкших, что работодатель заглядывает им в рот и гладит по головке. Думаю, если копнуть, то мы найдем немало утечек, в которых виноваты программисты...

Р. Идов,

аналитик компании SearchInform

15 июня 2012

Примеры из жизни

Приведу ещё пару интересных примеров из реальных ситуаций с клиентами, использующими "Контур информационной безопасности" для своих нужд. Если публике понравится, то в дальнейшем, думаю, поделюсь еще парой таких случаев. Сами понимаете, по ряду причин не могу раскрыть ни названия компаний, ни место действия, но все случаи из реальной практики.

Пример 1: Планы строительной компании о покупках земли под элитную застройку начали уходить на сторону. Владельцы участков, перед оговоренной продажей застройщику, уступали их риэлторам, которые выставляли за участки совсем другие суммы. Компонент «Контура информационной безопасности» SearchInform MailSniffer помог выявить инсайдера, пересылавшего по электронной почте информацию о планах застройщика риэлторам.

Пример 2: На компьютере одного из сотрудников случайно были обнаружены резюме нескольких ведущих специалистов компании. Необходимо было выяснить, в какую компанию они собирались переходить на работу, и предотвратить возможную утечку конфиденциальной корпоративной информации, к которой они имели доступ. Мониторинг ICQ и отслеживание конфиденциальных документов на рабочих компьютеров, осуществленные с использованием «Контура информационной безопасности», позволили выяснить, что сотрудники переходят в конкурирующую компанию, а также составить список конфиденциальных документов, которые они должны были передать новому работодателю. После того как доступ к конфиденциальным документам для данных сотрудников был перекрыт, конкурирующая компания отказалась принимать их к себе на работу.

Р. Идов,

Пример 2: На компьютере одного из сотрудников случайно были обнаружены резюме нескольких ведущих специалистов компании. Необходимо было выяснить, в какую компанию они собирались переходить на работу, и предотвратить возможную утечку конфиденциальной корпоративной информации, к которой они имели доступ. Мониторинг ICQ и отслеживание конфиденциальных документов на рабочих компьютеров, осуществленные с использованием «Контура информационной безопасности», позволили выяснить, что сотрудники переходят в конкурирующую компанию, а также составить список конфиденциальных документов, которые они должны были передать новому работодателю. После того как доступ к конфиденциальным документам для данных сотрудников был перекрыт, конкурирующая компания отказалась принимать их к себе на работу.

Р. Идов,

аналитик компании SearchInform

30 марта 2012

Это вам не SOPA, или как мы перебежчика ловили

Думаю, большинство читателей нашего блога уже успели ознакомиться с весьма небезынтересной новостью об отклоненном американским сенатом законопроекте, запрещающим работодателям требовать от работников указывать идентификационные данные. Этот проект, в отличие от нашумевшего SOPA, особенно лоббировать было, в общем-то, некому. Поэтому практика "отдай мне все пароли" очень даже может прижиться.

На самом деле, особой необходимости в том, чтобы требовать от работника пароли и явки, сегодня у работодателей нет. Нормальная DLP-система на 100% покрывает потребности в контроле действий сотрудников для абсолютного большинства компаний. Наша компания не столь давно подтвердила эту очевидную истину, поймав за руку конкурента, мечтающего сманить к себе сотрудника техподдержки.

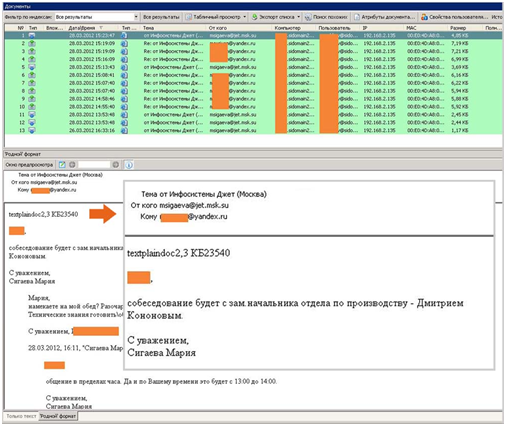

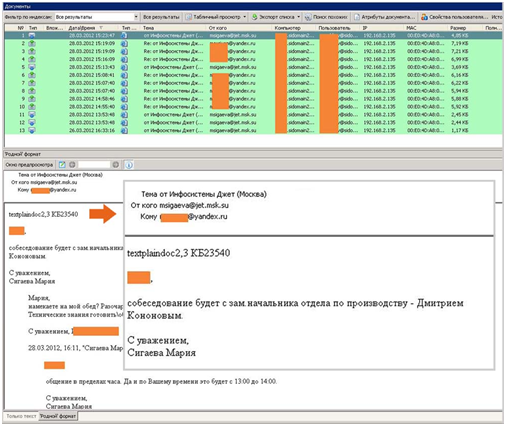

26 марта «Контур информационной безопасности SearchInform», установленный во всех офисах организации, зафиксировал факт входящего web-сообщения от сотрудницы HR-департамента компании Инфосистемы Джет Марии Сигаевой.

Данное письмо было отправлено на личный e-mail ведущего инженера службы технической поддержки компании SearchInform.

По итогам обнаруженного инцидента служба безопасности SearchInform отнесла данного сотрудника к группе риска.

28 марта «Контуром информационной безопасности SearchInform» было зафиксировано письменное предложение г-жи Сигаевой, адресованное сотруднику SearchInform, пройти собеседование с заместителем начальника отдела производства компании Инфосистемы Джет Дмитрием Кононовым.

Skype-cобеседование инженера SearchInform с сотрудником Инфосистемы Джет планировалось провести 29 марта с 13.00 до 14.00. В оговоренный промежуток времени файла записи запланированного разговора в базе перехвата SearchInform SkypeSniffer не оказалось. Сотрудник SearchInform был вызван в службу безопасности компании для разъяснения ситуации. Инженер подтвердил факт телефонного собеседования с г-ном Кононовым. Из дальнейшего объяснения сотрудника SearchInform выяснилось, что контакт с представителями Инфосистемы Джет был обусловлен исключительно профессиональным любопытством и желанием узнать свою стоимость на рынке труда. Переход к конкуренту инженером не рассматривался в принципе.

Данное письмо было отправлено на личный e-mail ведущего инженера службы технической поддержки компании SearchInform.

По итогам обнаруженного инцидента служба безопасности SearchInform отнесла данного сотрудника к группе риска.

28 марта «Контуром информационной безопасности SearchInform» было зафиксировано письменное предложение г-жи Сигаевой, адресованное сотруднику SearchInform, пройти собеседование с заместителем начальника отдела производства компании Инфосистемы Джет Дмитрием Кононовым.

Skype-cобеседование инженера SearchInform с сотрудником Инфосистемы Джет планировалось провести 29 марта с 13.00 до 14.00. В оговоренный промежуток времени файла записи запланированного разговора в базе перехвата SearchInform SkypeSniffer не оказалось. Сотрудник SearchInform был вызван в службу безопасности компании для разъяснения ситуации. Инженер подтвердил факт телефонного собеседования с г-ном Кононовым. Из дальнейшего объяснения сотрудника SearchInform выяснилось, что контакт с представителями Инфосистемы Джет был обусловлен исключительно профессиональным любопытством и желанием узнать свою стоимость на рынке труда. Переход к конкуренту инженером не рассматривался в принципе.

Вот такая иллюстрация очевидного принципа: DLP гораздо лучше, чем передача паролей. Всё в рамках закона, руководство в курсе, конкурент посрамлён. Так почему бы лучше законодательно не обязать всех устанавливать DLP? Идиотские инициативы отпадут сами собой, а инсайдеры и перебежчики получат по заслугам.

Р. Идов,

аналитик компании SearchInform

28 марта 2012

Удобство - это важно

Эволюция нашего главного продукта, "Контура информационной безопасности", идет не только по пути увеличения защищенности тех компаний, которые его покупают и внедряют, но и по пути упрощения труда безопасника. Что, в конечном итоге, тоже идёт на благо безопасности, потому что, в конечном итоге, чем меньше шаблонных и рутинных действий ему нужно сделать, тем эффективнее он будет работать над действительно серьезными задачами.

По сути дела, сегодня мало какая DLP-система может похвастаться действительно удобной работой. Начинается всё с внедрения: ну скажите, о каком удобстве может идти речь, если внедрять нужно несколько месяцев, да при этом ещё и пускать к секретным документам "консультантов" производителя?

Идем дальше. Интерфейс. Сегодня это один из главных козырей любого Enterprise-приложения. Даже SAP это признала и сделала полный редизайн интерфейса своих решений, о котором теперь всем с гордостью рассказывает. Большинство DLP-систем имеют интерфейс, который широкой публике и показать-то стыдно. Не говоря уже о том, что он до боли напоминает времена Windows 98. Спасибо, как говорится, что не консоль.

И, самое главное, автоматизация. Каков КПД системы, которая заставляет безопасника чуть ли не в ручном режиме просматривать тонны сообщений? А каков той, которая позволяет один раз настроить поиск, и потом сама находит документы десятком разных способов? Думаю, вывод очевиден...

В общем-то, стратегия "удобство безопасника" даёт свои плоды. Мы не зря пишем в каждом пресс-релизе "Компания SearchInform, лидер рынка России и стран СНГ...". Пусть конкуренты, рассказывающие о том, что они так и не смогли выйти на безубыточность, завидуют. Секрет прост... нет никакого секрета.

Р. Идов,

аналитик компании SearchInform

04 ноября 2011

Правильные вопросы

Что там ни говори, а всё-таки очень правильная пословица "гусь свинье не товарищ", пусть во времена всеобщей политкорректности она и выглядит несколько старомодно. Но она очень хорошо отражает тот факт, что "на вкус и цвет все фломастеры разные". То есть, говоря менее образно, то, что хорошо для большого холдинга, может не очень хорошо подходить небольшой компании.

Да-да, речь, конечно, именно о DLP-системах. Почему-то редко кто говорит о том, что DLP-система должна быть достаточно гибкой для того, чтобы подходить большому спектру разных организаций. Обычная позиция вендора состоит в том, что DLP - удел ооочень крупных компаний, которые могут "потянуть" её многомесячное внедрение. На самом деле, в подобных продуктах нуждаются вовсе не одни только корпорации-"монстры", но и организации среднего масштаба. Проблема в том, что на них не сделаешь таких больших денег, как на очень крупных компаниях. Но ведь не станешь говорить об этом вслух?

Впрочем, проблема не только в размере организаций - к счастью, тот же "Контур информационной безопасности SearchInform" очень хорошо масштабируется, за счет чего может быть внедрен даже в компании с буквально десятком компьютеров. Дело еще и в том, чем именно организация занимается. Вопрос о том, каким образом этот аспект влияет на работу DLP в компании, тоже поднимается чрезвычайно редко. Поэтому было очень интересно увидеть не где-нибудь, а на CNews вот эту статью.

К счастью, SearchInform и здесь очень даже на высоте, потому что у нас масса инсталляций в госорганизациях. Благодаря модульной архитектуре каждый заказчик может кастомизировать продукт под себя, и никто другой из DLP-вендоров пока не может предложить ничего более гибкого. Поэтому, несмотря на то, что нас СNews забыли спросить, на вопрос, заданный в лиде статьи, лично я могу ответить утвердительно: "да, госсектору подойдут готовые решения". Во всяком случае, одно из них.

Р. Идов,

аналитик компании SearchInform

25 октября 2011

Так все-таки, нужна ли "остановка"?

Со дня на день (а может, уже прямо и сегодня) наша компания выпустит новую версию SearchInform EndpointSniffer с поддержкой блокировки передачи электронной почты. Уже сейчас предвижу шквал возласов со стороны скептиков: "Ага, все-таки и вы тоже реализовали это! Значит, всё-таки не бывает DLP-системы без остановки, она нужна всем!" Нужна-то, может и нужна, да только не так часто, как может показаться.

Случаев таких совсем немного, и поэтому мы все их разберем:

1) Нужно установить драконовские меры безопасности, чтобы ничего не утекло. Кажется, что если тормознуть трафик, то и утечь данные не смогут. На самом деле, если кому-то очень сильно нужно, чтобы они всё-таки утекли, то они, поверьте, обязательно утекут. И если вы сегодня остановите почту, запретите запись на флэшки, отрубите Скайп, то нет никакой гарантии, что завтра сверхсекретный документ просто не сфотографируют.

2) Нужно не допустить утечку критически важных данных. Такие данные обычно составляют около 1% от общего объема информации, которй организация хочет защитить от утечек. Конечно, остановка тоже ничего не гарантирует (см.выше), но зато даёт дополнительный барьер, что несколько уменьшает риски.

3) Нужно, чтобы система формально соответствовала некоторым представлениям о "прекрасном". Здесь остановка играет роль фальшрешетки радиатора на современных автомобилях: вроде и не нужна, но без неё не покупают.

Есть еще пара случаев, но в основном требования заказчиков сводятся к пунктам 2 и 3. Поэтому мы не отказываемя от мысли что остановка трафика, в принципе, не очень-то и нужна при грамотной работе с персоналом, но она нужна когда систему покупают. Пусть ею потом никто и не будет пользоваться. Ну а как говорится, клиент всегда прав.

Р. Идов,

аналитик компании SearchInform

29 сентября 2011

Практика кадровой безопасности

Всё-таки что ни говори, а незаменимые люди бывают. Во всяком случае, если рассматривать достаточно короткий промежуток времени, в котором будет функционировать организация до их замены. И от ухода таких людей лучше обезопаситься. Или, во всяком случае, знать о том, что они подумывают об уходе: предупрежден - значит, вооружен.

Конечно, дело тут не только в том, что кадры нужно будет кем-то заменять. Есть ещё и такая проблема, как "утечка мозгов", то есть, конкуренты получат доступ к ценным мыслительным ресурсам вашего работника, если тот от вас уйдет. Утечь может и информация, с которой этот работник имел дело по долгу службы (а в особо наплевательски относящихся к своей информационной безопасности организациях - еще и масса дополнительных сведений). Впрочем, думаю, это все и так достаточно неплохо сознают, раз заинтересовались этим постом. Значит, от теории перейдем к обещанной в заголовке практике.

В одной компании увидели интересную схему контроля, которую сейчас рекомендуем и другим своим клиентам. Чем обычно занимаются сотрудники, ищущие новую работу? Правильно, рассылают и развешивают на сайтах резюме. Его же они пересылают и новому работодателю, который прислал им приглашение поработать. В общем, именно резюме и надо искать, если нужно обнаружить тех, кто готовится сменить работу.

Как его искать? Дело в том, что резюме - документ типовой, и достаточно просто составить перечень слов, встречающихся в нем, для того, чтобы искать те документы, в которых искомые слова встречаются в достаточных количествах для того, чтобы исключить заведомо нерелевантные совпадения. Ну, само собой, нужна хорошая система обнаружения таких документов во всех видах исходящего трафика.

Вот такая нехитрая система. Если у вас есть дополнения или замечания - милости просим в комментарии.

Р. Идов,

аналитик компании SearchInform

Немного о нашем роад-шоу

Как известно каждому, кто следит за нашим корпоративным сайтом, компания SearchInform в этом году проводит с 27 сентября по 1 декабря самое масштабное (пока что) в своей истории роад-шоу по инфрмационной безопасности. С полным списком городов и датами проведения каждого из мероприятий в рамках роад-шоу можно познакомиться здесь. Я же немного расскажу о том, что можно ожидать от наших семинаров.

Обратите внимание, что мы говорим о проводимых в рамках роад-шоу мероприятиях не как о презентациях, а как о семинарах. Что это значит? Это значит, что на них можно увидеть и услышать не только информацию о "Контуре информационной безопасности SearchInform", но и о других интересных вещах. В первую очередь, конечно, о том, что вообще скрывается за термином "информационная безопасность", и почему компаниям следует отнестись к нему со всей возможной внимательностью. Дело в том, что значительная часть тех, кто приходит на эти семинары - это руководители и айтишники, и именно для них необходим такой вводный инструктаж.

Впрочем, безопаснику, особенно практику, тоже будет интересно, потому что на большинстве из семинаров, проходящих в рамках роад-шоу (за все не поручусь, зависит от города) идет активное обсуждение практик обеспечения ИБ в организациях, где можно почерпнуть не только ценный опыт чужих "граблей", но и свежие идеи, что тоже, согласитесь, немаловажно. Само собой, как и на любом подобном мероприятии, можно встретиться и познакомиться с интересными людьми.

От "Контура информационной безопасности", конечно, тоже никуда не деться, но рассказ о нем не будет сухим и голословным, в духе маркетинговых материалов, которые раздают на выставках. Поскольку у докладчиков на семинаре будет действующая модель офиса с "Контуром" в нем (в виде VMWar'ки), то на любой интересующий вопрос по функциональности продукта можно получить 100% подтвержденный практикой ответ.

Заинтересовались? Ищите свой город в этом длиннющем списке и незамедлительно регистрируйтесь!

Р. Идов,

аналитик компании SearchInform

29 марта 2011

Из жизни инсайдеров

Недавно рассказали знакомые вполне себе жизненный случай на тему того, как всё-таки важно иногда быть в курсе того, чем заняты твои подчинённые, чтобы не пострадать безвинно.

Итак, есть некая компания N., занимающаяся недвижимостью. Да-да, совершенно верно, риелторы. И вот компания N. неожиданно покупает участок земли, казавшийся до того ничем не примечательным - ни тебе Садового кольца поблизости, ни даже шоссе какого-нибудь приличного, ближайший населенный пункт и то в четырёх километрах. Но компания N. точно знает, что она делает - уже буквально через пару недель она предлагает его по цене, вчетверо большей той, что уплатила изначально. Как такое получилось?

Дело в том, что строительная компания M. не пожалела денег на маркетинговые исследования (что само по себе удивительно, и вызывает уважение), в результате которых неожиданно выяснила, что самое время построить элитный коттеджный поселок в очень тихом и живописном месте. В компании M. работала некто А., чей муж занимал далеко не последний пост в компании N. И вот А., как после выяснилось, прямо со служебного компьютера передала своему мужу по электронной почте планы застройки участка, а компания N., не особо долго думая, прикупила его.

Не будем обсуждать моральные аспекты действий А., помогавшей мужу. Опустим и анализ квалификации руководства M., не купившего сразу интересный участок. А поговорим лучше о "Контуре информационной безопасности", который помог нам узнать подробности этой истории. Именно благодаря ему безопасники M. узнали об интересе А. к документам, содержащим планы компании - мониторинг серверов всё-таки иногда очень полезен. Муж А. получил координаты совсем не того места, где в итоге планировалась застройка, так что о его дальнейшей карьере в N. можно только догадываться.

Служба безопасности M. - пожалуй, единственные, кто в этой истории заслуживают всяческих похвал. Если бы все безопасники работали так, то, наверное, колонка новостей на itsec.ru навсегда бы избавилась от новостей об утечках.

Р. Идов,

эксперт по информационной безопасности

Подписаться на:

Сообщения (Atom)