Очередные новости пришли к нам из столицы нашей Родины. Правительство Москвы уже давно радует нас разными нововведениями, конкурируя по их интересности разве что с законопроектами Думы, но очередное новшество, думаю, не пройдет незамеченным в среде специалистов по информационной безопасности.

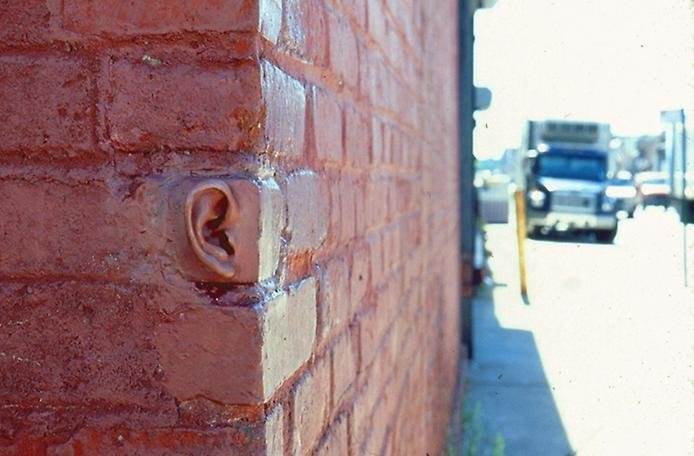

Записи с камер наблюдения в Москве станут самоуничтожаться в случае опасности, чтобы не попасть в чужие руки. Таким образом доступ к данным новых криптокамер смогут получить лишь обладатели особых "секретных ключей". Новинка, зарегистрированная на днях в "Роспатенте", представляет из себя обычную видеокамеру, записи на которой зашифрованы методом криптографии, рассказывает "Московский комсомолец". Чтобы "прочитать" эти данные, пользователю понадобится уникальный "секретный ключ". Обладать этим кодом будет лишь небольшой круг уполномоченных лиц - криптокамера вышлет им ключи по беспроводной связи.

К чему, скажите, подобная обстановка строжайшей секретности, если, как правильно замечают авторы статьи, записи с камер наблюдения и так пропадают с завидной регулярностью? Волей-неволей напрашивается вывод о том, что это просто удобный предлог для того, чтобы потом уничтожать неугодные записи: ведь если они уничтожаются из-за "технического сбоя" или отсутствия питания (электричество отключили - виноваты энергетики), это выглядит, скажем прямо, несколько элегантнее, чем исчезновение записей неизвестно куда по неизвестным причинам или из-за смехотворного "вируса".

Вспомните: именно в Москве в последнее время было немало скандальных ситуаций, когда записанные данные с камер видеонаблюдений бесследно исчезали и без особых технических ухищрений. Самый, наверное, скандальный из них - исчезновение записей с места громкого ДТП на Ленинском проспекте с участием вице-президента "Лукойла" Анатолия Баркова. Помнится, при аналогичном инциденте с участием "сотрудника" РПЦ записи с видеокамер каким-то чудом "уничтожил вирус".

Вдумайтесь: в случае, если злоумышленники попытаются взломать устройство - причем как механически, так и виртуально, - умная техника аннулирует все "секретные ключи", без которых расшифровать хранящиеся в памяти видеозаписи станет невозможно, и они фактически будут уничтожены. Криптокамера сотрет все ключи и в том случае, если на долгое время останется без электропитания и заряд ее аккумулятора станет подходить к концу.

В общем, похоже, перед нами довольно яркий пример того, как технологии, которые должны делать жизнь лучше и комфортнее, наоборот, действуют не в интересах общества. Хотелось бы надеяться, что я ошибаюсь, но уж очень всё прозрачно, чтобы всерьез так думать...

Вдумайтесь: в случае, если злоумышленники попытаются взломать устройство - причем как механически, так и виртуально, - умная техника аннулирует все "секретные ключи", без которых расшифровать хранящиеся в памяти видеозаписи станет невозможно, и они фактически будут уничтожены. Криптокамера сотрет все ключи и в том случае, если на долгое время останется без электропитания и заряд ее аккумулятора станет подходить к концу.

В общем, похоже, перед нами довольно яркий пример того, как технологии, которые должны делать жизнь лучше и комфортнее, наоборот, действуют не в интересах общества. Хотелось бы надеяться, что я ошибаюсь, но уж очень всё прозрачно, чтобы всерьез так думать...

А. Дрозд,

заместитель PR-директора компании SearchInform