Думаю, большинство читателей нашего блога уже успели ознакомиться с весьма небезынтересной новостью об отклоненном американским сенатом законопроекте, запрещающим работодателям требовать от работников указывать идентификационные данные. Этот проект, в отличие от нашумевшего SOPA, особенно лоббировать было, в общем-то, некому. Поэтому практика "отдай мне все пароли" очень даже может прижиться.

На самом деле, особой необходимости в том, чтобы требовать от работника пароли и явки, сегодня у работодателей нет. Нормальная DLP-система на 100% покрывает потребности в контроле действий сотрудников для абсолютного большинства компаний. Наша компания не столь давно подтвердила эту очевидную истину, поймав за руку конкурента, мечтающего сманить к себе сотрудника техподдержки.

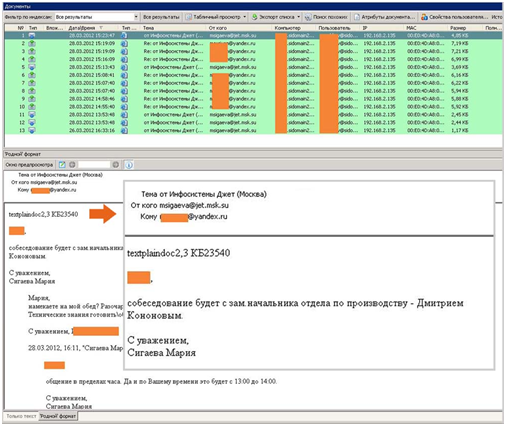

26 марта «Контур информационной безопасности SearchInform», установленный во всех офисах организации, зафиксировал факт входящего web-сообщения от сотрудницы HR-департамента компании Инфосистемы Джет Марии Сигаевой.

Данное письмо было отправлено на личный e-mail ведущего инженера службы технической поддержки компании SearchInform.

По итогам обнаруженного инцидента служба безопасности SearchInform отнесла данного сотрудника к группе риска.

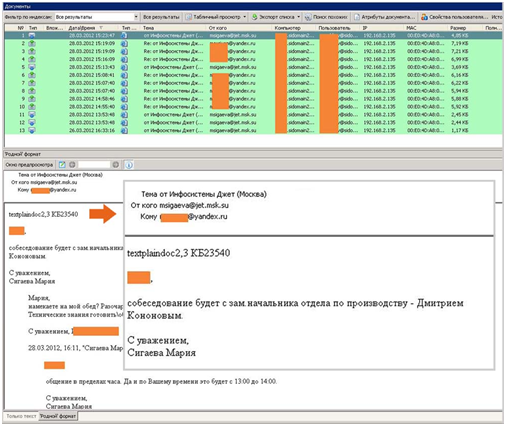

28 марта «Контуром информационной безопасности SearchInform» было зафиксировано письменное предложение г-жи Сигаевой, адресованное сотруднику SearchInform, пройти собеседование с заместителем начальника отдела производства компании Инфосистемы Джет Дмитрием Кононовым.

Skype-cобеседование инженера SearchInform с сотрудником Инфосистемы Джет планировалось провести 29 марта с 13.00 до 14.00. В оговоренный промежуток времени файла записи запланированного разговора в базе перехвата SearchInform SkypeSniffer не оказалось. Сотрудник SearchInform был вызван в службу безопасности компании для разъяснения ситуации. Инженер подтвердил факт телефонного собеседования с г-ном Кононовым. Из дальнейшего объяснения сотрудника SearchInform выяснилось, что контакт с представителями Инфосистемы Джет был обусловлен исключительно профессиональным любопытством и желанием узнать свою стоимость на рынке труда. Переход к конкуренту инженером не рассматривался в принципе.

Данное письмо было отправлено на личный e-mail ведущего инженера службы технической поддержки компании SearchInform.

По итогам обнаруженного инцидента служба безопасности SearchInform отнесла данного сотрудника к группе риска.

28 марта «Контуром информационной безопасности SearchInform» было зафиксировано письменное предложение г-жи Сигаевой, адресованное сотруднику SearchInform, пройти собеседование с заместителем начальника отдела производства компании Инфосистемы Джет Дмитрием Кононовым.

Skype-cобеседование инженера SearchInform с сотрудником Инфосистемы Джет планировалось провести 29 марта с 13.00 до 14.00. В оговоренный промежуток времени файла записи запланированного разговора в базе перехвата SearchInform SkypeSniffer не оказалось. Сотрудник SearchInform был вызван в службу безопасности компании для разъяснения ситуации. Инженер подтвердил факт телефонного собеседования с г-ном Кононовым. Из дальнейшего объяснения сотрудника SearchInform выяснилось, что контакт с представителями Инфосистемы Джет был обусловлен исключительно профессиональным любопытством и желанием узнать свою стоимость на рынке труда. Переход к конкуренту инженером не рассматривался в принципе.

Вот такая иллюстрация очевидного принципа: DLP гораздо лучше, чем передача паролей. Всё в рамках закона, руководство в курсе, конкурент посрамлён. Так почему бы лучше законодательно не обязать всех устанавливать DLP? Идиотские инициативы отпадут сами собой, а инсайдеры и перебежчики получат по заслугам.

Р. Идов,

аналитик компании SearchInform